攻击方攻击步骤如下:

1) 突破边界到内网

2) 内网横向摆渡

3) 寻找核心业务系统

4) 对核心业务系统攻击

一、突破边界

第一招:寻找网络边界资产

网络边界资产,包括办公网边界路由器、防火墙、VPN;也包括业务服务器,尤其是在线业务系统、合作伙伴在线业务、老旧没人维护的该下线没下线的业务、在线业务的测试系统等等。

我记得以前某甲方让下级单位上报在线业务系统,上报了800个IP,结果我们用zoomeye.org,shodan.io上搜索,找到了1600个IP!为啥差了这么多?因为很多合作伙伴的老系统,早就没人维护了,工作交接几次就没人记得了!

这类系统中,有一些是两个网口,一个连接了内网核心业务系统,比如计费系统,另一个网口连接了互联网,供合作伙伴,或分公司员工,客户远程访问,这种是攻击队伍最喜欢的了!

前几天我们一个客户,让我们帮梳理一下外网资产,看是否都接入了创宇盾云防御,他们已经梳理2遍了,结果我们发现还有6个域名和IP还在公网裸奔,真是很危险。

第二招:强攻击办公网边界

尽管这个攻击手段很难,但也不是不可行,前年某红蓝对抗比赛,用XXX防火墙漏洞进了好几个单位,去年某对抗活动第一天用XXX的VPN漏洞进了几乎全部甲方的内网,尤其是进去后有用XXX的EDR漏洞直接控制了X万服务器,真的很精彩。

在攻击队眼里面,甲方的防御,简直连雨伞都算不上!

第三招:发钓鱼邮件

前面两招无效的情况下,还有一个很容易,就是发钓鱼网站,模拟公司高层、或网络管理员,给下属员工发邮件,邮件内容有这么几类:

a) 附件带木马的

b) 邮件内容要求修改口令的

c) 邮件内容要求下载安装某企业管理软件的

d) 打客服电话,要求修改域名指向,修改账号密码

这些邮件内容通常都是先从泄露在网上的各类数据库,找到公司员工,组织结构信息,精心编写的,欺骗性很强。如果企业没有做过员工安全意识宣贯,很容易就中招了。

第四招:弱口令攻击

社工库一堆堆,里面很多注册信息填写公司邮件地址的,或手机号的,然后泄露一堆堆的密码信息,再加上弱口令,攻击队伍连上企业VPN、或在线业务,不停的猜猜猜,循环遍历,其实还是挺容易进入系统的。去年某甲方委托我们在云防御上检测弱口令,发现占比21%,惨不忍睹,好在做了零信任,要不秒秒钟被击穿。

第五招:到办公地点楼下扔U盘

这个有红蓝对抗攻击队伍用过了,某互联网公司门口扔U盘,里面放个吸引眼球的文件名,然后.txt\n.exe结尾,命中率是扔了30个,中招9人。效果杠杠的,内网程序运行起来,自动连接互联网,开通一个进入内网的网络连接通道。

第六招:到办公地点附近做Wifi压制

U盘也搞不定,就到办公网络附近,先用大功率Wifi做信号压制,模拟企业WIFI的ssid,等人接入,拿到口令,然后接入内网wifi,进入内网。

第七招:攻击海外、下游企业再接入目标网络

这个也是常用办法,每年都有单位组织红蓝对抗,被攻击队从海外信任办公网络接入了总部,被攻破。屡试不爽,海外机构建设周期短,也没有专门网管、安全管理员,很容易突破的。

第八招:搞家庭路由器

去年某单位,管理员家庭网络路由器,到公司发起了扫描行为,后来勘察,原来有人精准爆破器家庭路由器,绕个弯攻击企业内网。

黑客重在猥琐,用别人想不到的招数制胜,我天分有限,能想到的只有这么多,各位高手们用的手段估计比上面多好几倍。

二、对抗双方SWOT分析得到对策

攻击方的弱点:

1) 可用的代理IP资源不多,

2) 对目标网络环境尤其内网、隔离网络熟悉度不高

3) 红蓝对抗行动时间有限,浪费一天就是很大损失

防守方的弱点:

1) 对敌人不熟悉,不知道从哪里来什么时候来,用什么手段来

2) 对自己全部资产不清晰

3) 对分支机构,合作伙伴的管理权限不完备

防守方优势:

1) 对自己的网络可调整

2) 对自己业务来访权限清晰

3) 帮手多,不给钱都有很多厂商相助

因此最佳策略是:

1)部署大量蜜罐网络,诱敌深入,浪费敌人时间,同时掌握敌情

2)对自己的业务网络,设置白名单,不需要访问的人就不用访问了

3)在重要网络出入口,随时设置黑名单,消耗对方可用IP

三、组织形式

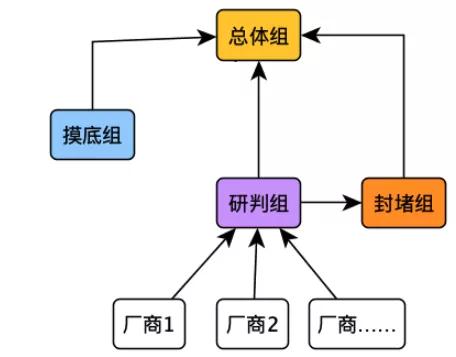

组织结构上,建设几个小组:

1) 总体协调组,负责协调内部领导,内部分子机构,内部各部门

2)网络摸底调整组,负责资产摸查,尤其互联网在线业务资产

战斗打响时候,这几个小组开始工作:

3) 厂商派驻人员:负责厂商安全设备报警的真实性判定,判定是攻击的,上报事件研判组。

4) 事件研判组:负责接收事件信息,并做进一步研判,如果是攻击,立刻通知封堵组添加黑名单,并编写事件报告,上报总体组

5) 封堵组:负责在各关键节点,配置黑名单,并检验是否生效。

简化图如下:

四、性价比快速防守方案

分析了这么多,推荐一个最快部署的防守方案:

1) 外网业务系统全部使用云防御

国内首选创宇盾、国外机构首选创宇盾、外国供应链合作伙伴首选cloudflare

2) 互联网业务机房、云计算中心,首选重保盾 -- 创宇云威胁情报IP封堵机,或K01,一个类似IDS的设备,部署方式和IDS一样旁路,通过RST断掉来自黑客的访问。

3) 外网不用的域名、IP,部署创宇云蜜罐,或其他厂商的蜜罐,浪费攻击队时间,诱捕身份。

4) 内网部署大量蜜罐,构建迷阵。

5) 总部单位禁用Wifi

6) 通知大家,别打开邮件附件,别听邮件改密码

7) 业务系统只允许来自白名单访问

8) 业务区域网络,部署成零信任,来访问就先通过短信或企业微信、企业钉钉认证才能访问。